AWS Configを使えばリソースやセキュリティ監視を断続的に行うことができます。

例えばコンプライアンスに違反した構成があると直ちに通知を送信することができるため、すぐさま問題に気がつくことができます。

デフォルトでAWSの用意した監視のルールがあるため、導入は簡単に行うことができます。

AWS Configの設定

AWS Configの作成を行うためにはレポートの送信先のS3バケットを用意する必要があります。

S3バケットはこの場で作成しておくか、事前にAWS Configからの書き込みができるようにポリシーを設定した状態のバケットを用意しておく必要があります。

ルールに違反した場合のSNS通知先もこのタイミングで設定します。

SNSからLambda経由でSlackへ通知を送ることもできるので、運用に合わせた通知先を用意しておくと良いでしょう。

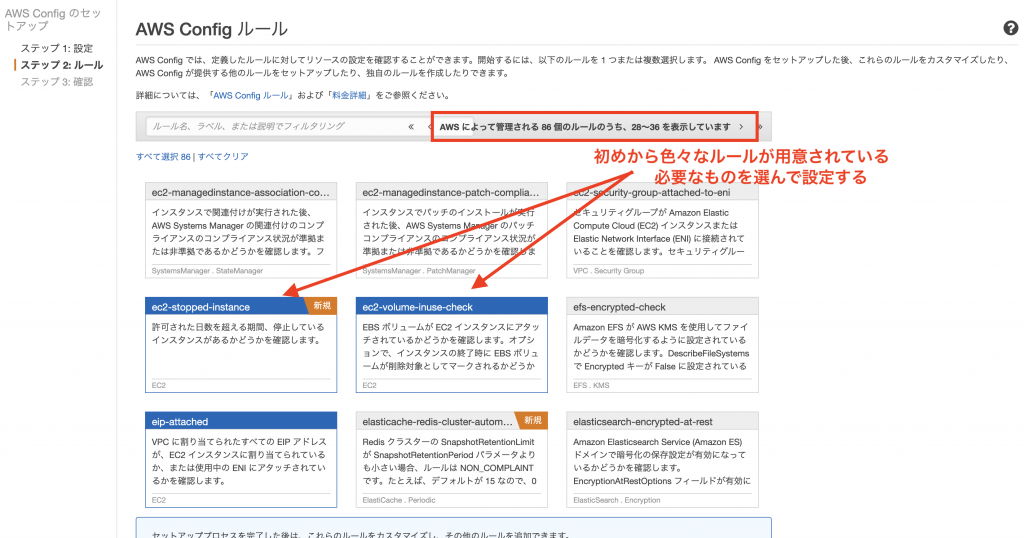

2020/03/01現在でAWSが用意したルールが86個あります。

全てのルールを有効にする必要はありませんので、必要に応じて適用するルールを設定します。

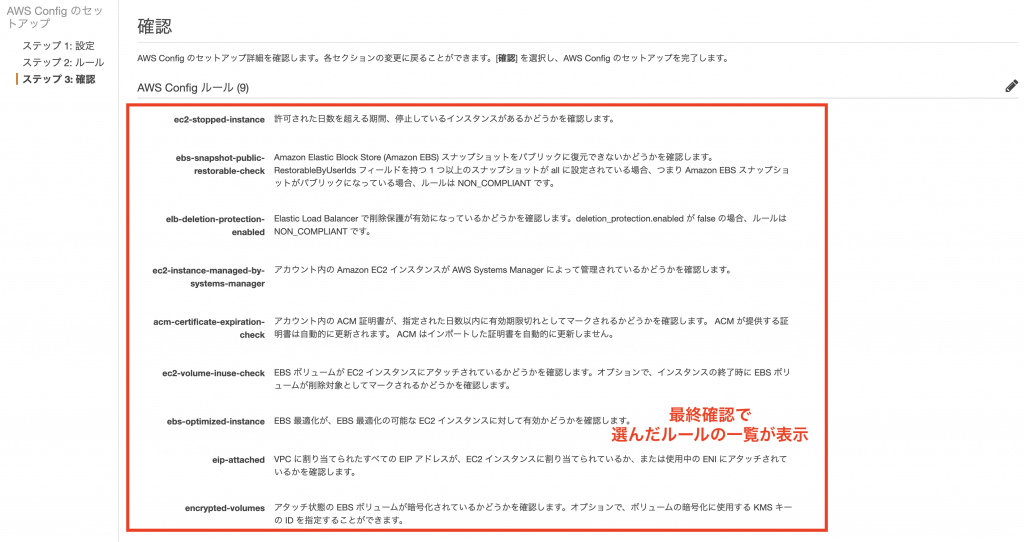

最後に選択したルールの確認が表示されます。

何も考えずに大量のルールを適用させてしまうと、返って管理が大変になってしまいますので必要なものだけが適用されているかをきちんと確認しましょう。

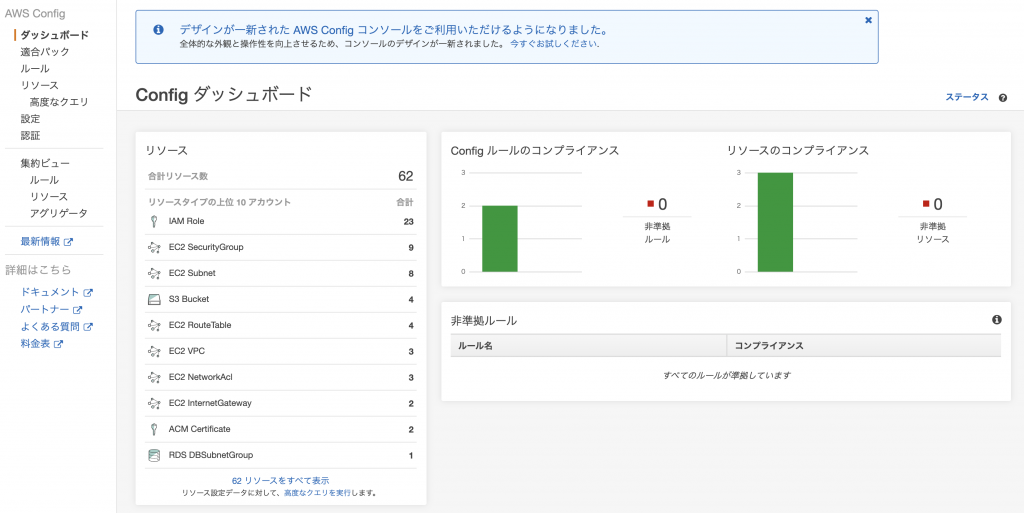

設定が完了するとグラフで可視化された状態でルールに準じているリソースを監視することができます。

ルールに準じていないリソースがある場合は、その該当リソースを確認することもできます。

適合パックからの設定

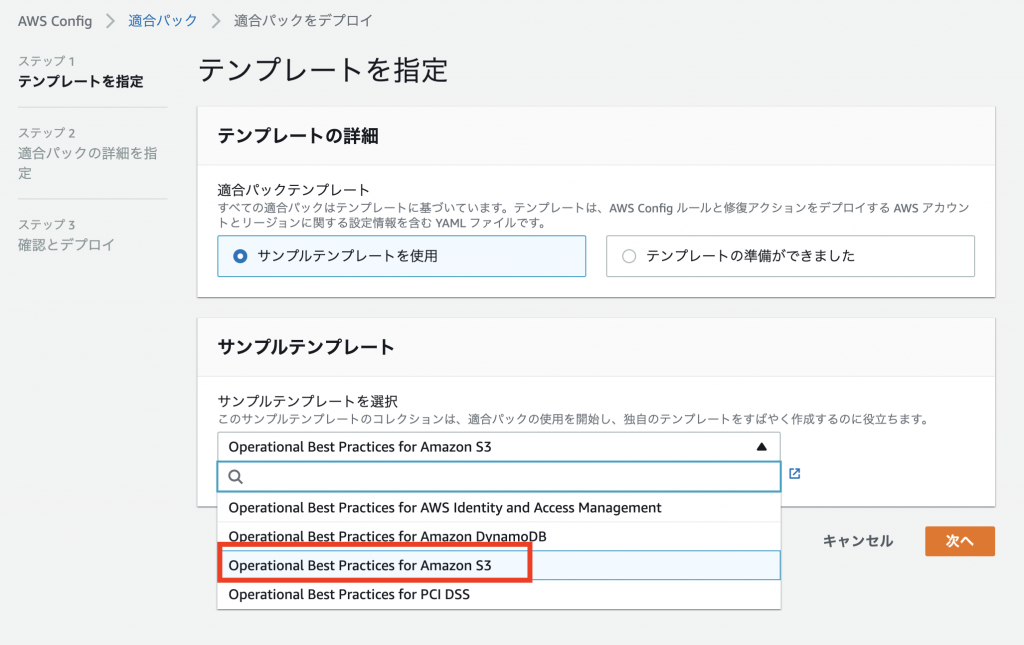

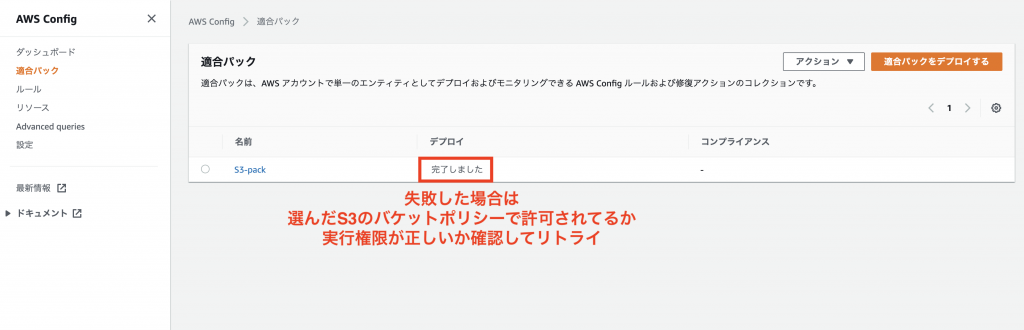

[適合パック]をデプロイすることで、ルールや修復の設定を一括登録することができます。

デプロイの画面に移行するとCloudFormationのようなコンソールが開きます。

サンプルとしてAWSのベストプラクティスに則った設定監視のテンプレートが用意してあるため、試しに作成してみます。

レポートの送信先S3を指定します。

これは新規で作成しても良いですが、既にAWS Config用のバケットは作成してあるためそちらを指定しました。

私の場合は初回はバケットの権限の問題で適合パックの作成に失敗してしまったのですが、再度のリトライでOKになりました。

もしもデプロイでつまづいてしまった場合にはS3周りの設定を見直してみると良いかもしれません。

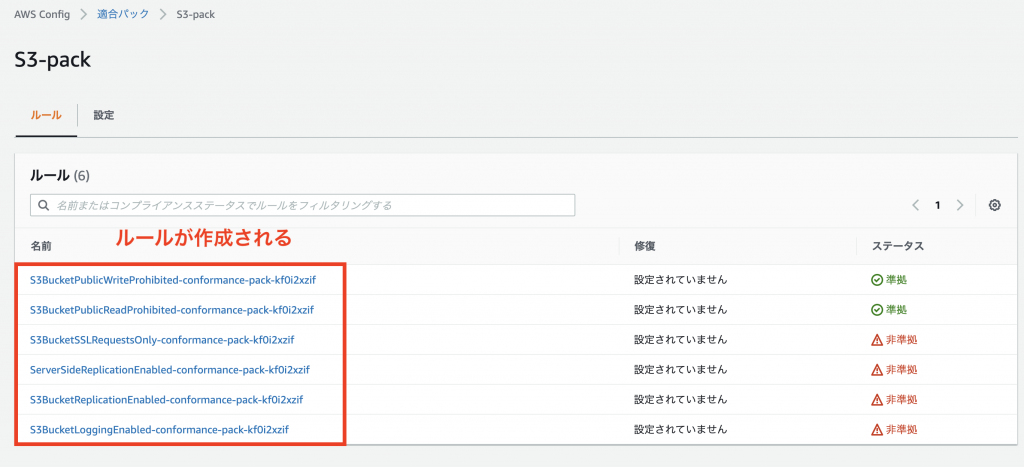

デプロイが完了したらルールが追加されていることを確認します。

今回はいくつか非準拠の項目が見つかりました。

試しにS3のログ出力設定についての監視ルールを開いてみます。

するとログ出力されていないバケット一覧が表示されました。(画像ではバケット名を隠しています)

このように、ルールに則った構成になっているかの監視を行うことができます。

終わりに

例えば会社でAWSを利用する場合に、「必ずリソースからログ出力を設定しなければならない」とか「未使用リソースは一定期間の監視後に削除する」みたいな決まりがある場合には、AWS Configを有効にするだけで企業ごとの運用ポリシーに則っているかを継続的に監視することができます。

ルールの評価ごとに$0.001の料金が発生するため、意味もなくたくさんのルールを設定することはオススメできませんが個人利用の場合も、無駄なリソースを検知したりセキュリティ設定的な不安を解消するために役立つかもしれませんね。

コメントを残す